Vulnerability Note VU#228519 – Wi-Fi Protected Access II (WPA2) handshake traffic can be manipulated to induce nonce and session key reuse /

https://www.kb.cert.org/vuls/id/228519

無線LANの暗号化プロトコルであるWPA2に脆弱性が見つかりました。事実上、標準となっている設定ですが、当たり前に使われていることから影響範囲が大きくなっており、また、MikrotikのRouterOSもその影響を受けていることが確認されました。

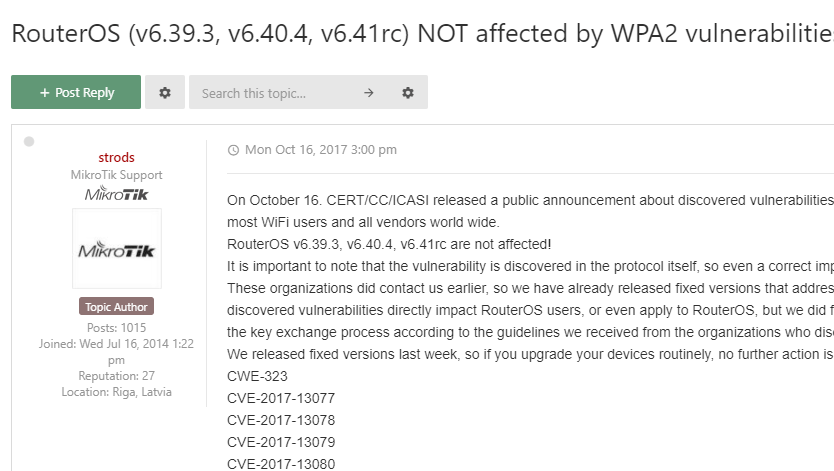

発行されているCVE番号などは以下の通り。

- CWE-323

- CVE-2017-13077

- CVE-2017-13078

- CVE-2017-13079

- CVE-2017-13080

- CVE-2017-13081

- CVE-2017-13082

- CVE-2017-13083

- CVE-2017-13084

- CVE-2017-13085

- CVE-2017-13086

- CVE-2017-13087

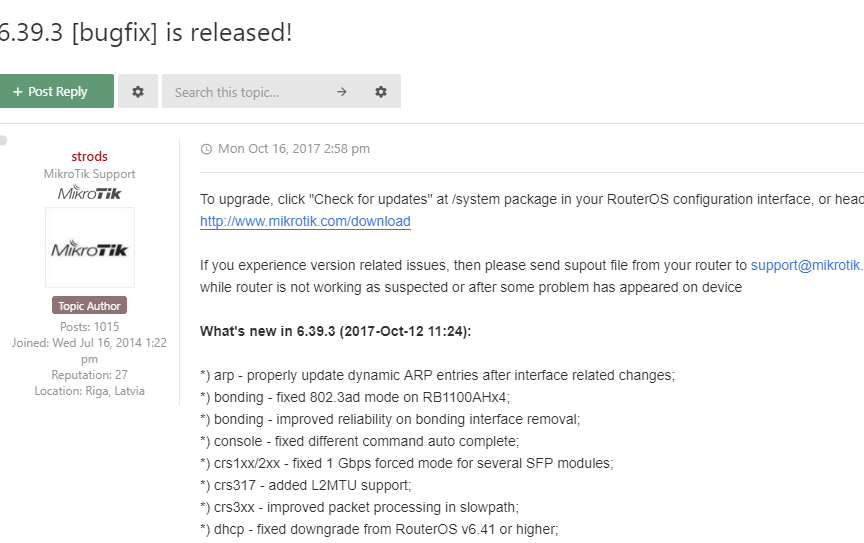

ただし、RouterOSについては以下のバージョンについては既に対応済みとのこと。

RouterOS v6.39.3, v6.40.4, v6.41rc are not affected!

念のため、RouterOSの無線LAN機器についての推奨される行動は以下の通りということです。

Suggested course of action

It is always recommended to upgrade to latest RouterOS version, but depending on wireless protocol and mode the suggested course of action is as follows:

– nv2: no action necessary

– 802.11/nstreme AP without WDS: no action necessary

– CAPsMAN: no action necessary

– 802.11/nstreme client (all station modes) or AP with WDS: upgrade to fixed version ASAP.

nv2を使用している人はいないと思いますので、以下の感じのようですね。

- WDSなしの802.11 / nstreme AP:何も必要ありません

- CAPsMAN:何もする必要はありません

- 802.11 / nstremeクライアント(すべてのステーションモード)またはWDS対応AP:最新のRouterOSへアップグレードします。

たしか、国内で使用できるRouterboardはhAP acやRB951Ui-2HnD、代理店さんが幾つか特殊仕様で作ったものぐらいのはずですが、使用されている方にあたってはアップデートすることを前提とした計画をお願いします。

また、PC等についてもメーカー各社からドライバなどが出てくるようですので、こちらもアップデートをお願いします。