はじめに

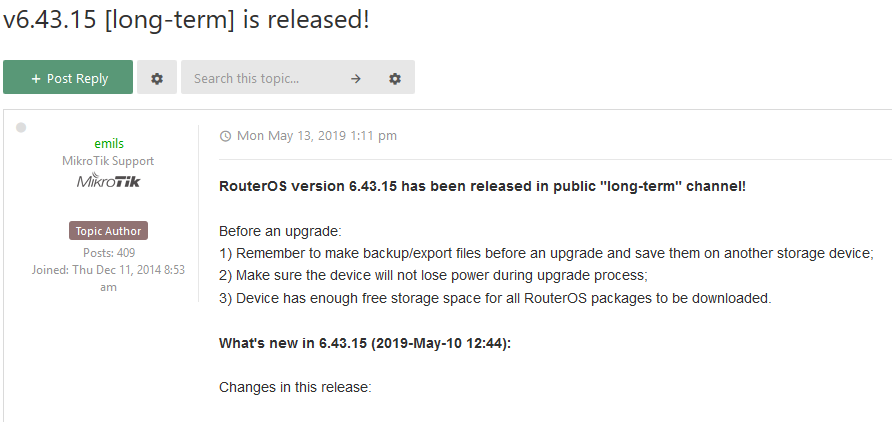

最近、色々とチェックできていないのですが、偶々Twitterを確認していたところ、Mikrotik公式アカウントが以下のようなことをつぶやいておりました。

Users from Japan have asked us, how to correctly set up RA proxy and IPoE. Here is a great thread with a solution: https://t.co/BdbFmTNrYE

— MikroTik (@mikrotik_com) May 27, 2019

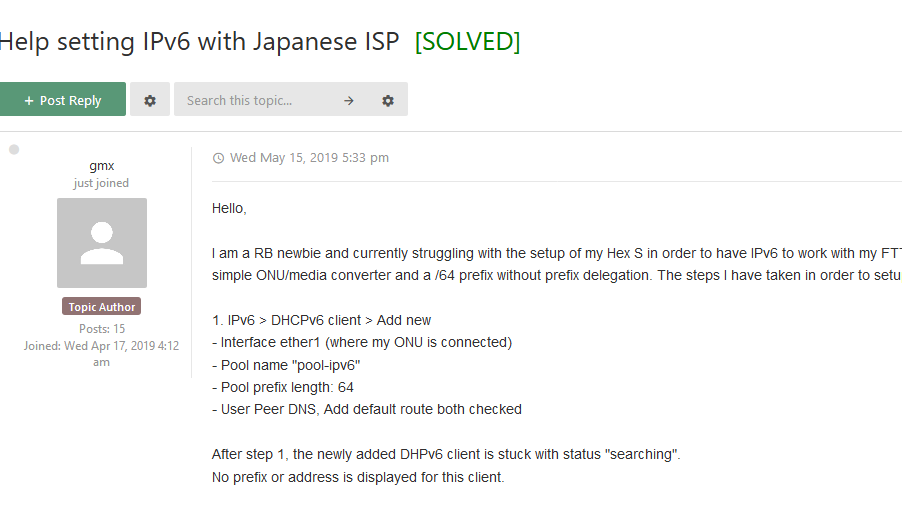

おおう、私が不甲斐ないばっかりに公式フォーラムの方で、IPv6 IPoE環境での設定方法について確認していた方がいらっしゃったようです。

スレッドを確認する限り、bridgeインターフェースのfilterを使用して機能を実現するようです。

設定内容

設定パラメータをそのまま引用します。

(引用先では、hEX Sを想定し、ether1がISP(つまりWAN側)、ether2がLAN)

bridgeインタフェース

/interface bridge add name=bridge1 protocol-mode=none /interface bridge port add bridge=bridge1 interface=ether1 add bridge=bridge1 interface=ether2 /interface bridge filter add action=accept chain=forward mac-protocol=ipv6 add action=drop chain=forward add action=jump chain=input in-interface=ether1 jump-target=input-wan add action=accept chain=input-wan mac-protocol=pppoe-discovery add action=accept chain=input-wan mac-protocol=pppoe add action=drop chain=input-wan add action=jump chain=output jump-target=output-wan out-interface=ether1 add action=accept chain=output-wan mac-protocol=pppoe-discovery add action=accept chain=output-wan mac-protocol=pppoe add action=drop chain=output-wan add action=jump chain=output jump-target=output-lan out-interface=ether2 add action=drop chain=output-lan mac-protocol=pppoe-discovery add action=drop chain=output-lan mac-protocol=pppoe add action=accept chain=output-lan

IPv4のためのPPPoEインタフェース設定

/interface pppoe-client

add add-default-route=yes disabled=no interface=bridge1 name=pppoe-out1 \

service-name=test use-peer-dns=yes user=testLAN側設定

/ip address add address=192.168.88.1/24 interface=bridge1 network=192.168.88.0 /ip pool add name=dhcp_pool0 ranges=192.168.88.100-192.168.88.199 /ip dhcp-server add address-pool=dhcp_pool0 disabled=no interface=bridge1 name=dhcp1 /ip dhcp-server network add address=192.168.88.0/24 dns-server=192.168.88.1 gateway=192.168.88.1 /ip dns set allow-remote-requests=yes

最低限のFirewall設定

/ip firewall filter add action=accept chain=forward connection-state=established,related add action=drop chain=forward connection-state=invalid add action=accept chain=forward in-interface=bridge1 add action=accept chain=forward connection-nat-state=dstnat add action=drop chain=forward add action=accept chain=input connection-state=established,related add action=drop chain=input connection-state=invalid add action=accept chain=input in-interface=bridge1 add action=accept chain=input protocol=icmp add action=drop chain=input /ip firewall nat add action=masquerade chain=srcnat out-interface=pppoe-out1

この回答をされているsobさんがおっしゃる通り、このままだとIPv6でアクセスされた場合、すべてを解放している状態ですので、別途IPv6 firewallの設定が必要でしょう。

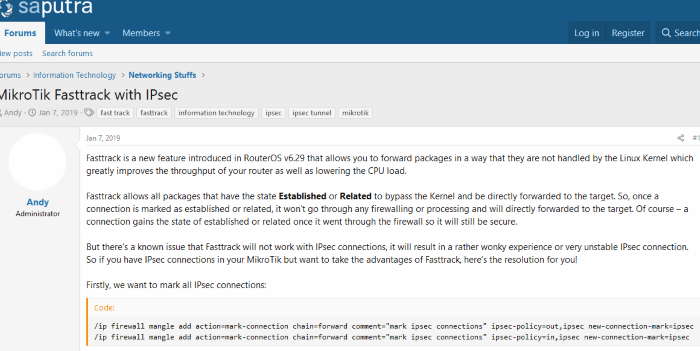

また、IPv6についてはFast Pathが効かないはずなので、bridgeインタフェースと相まってパフォーマンスが思ったよりも出ないと感じる時があるかもしれません。

(この中でgmxさんのhEX Sの場合、 300 Mbps (download) / 160Mbps (upload) ぐらいだったようです )

CCRでもそれほど伸びないかもしれませんね・・・

筆者自宅環境がv6プラス(固定IP)なのですぐに試せないので、gmxさん以外にも是非とも試していただき結果などを報告していただけると嬉しいです。

2020年2月5日:追記

JPNEこと日本ネットワークイネイブラー株式会社から、v6プラスについて詳細に解説された「徹底解説v6プラス」が発売されております。

もしかしたらこの辺りも読んでおくと設定の参考になるかもしれません。