Vault 7が公開されてから、RouterOSに関するセキュリティ情報の多くが流れるようになりましたが、今回はRouterOSのWinboxを接続する際のポートに関しての脆弱性です。

概要

RouterOS 6.29以降、すべてのRouterOSバージョンに影響する新しいRouterOSの脆弱性になります。

動作方法

特別なツールがRouterOSのWinboxポートに接続し、システムユーザーデータベースファイルを要求できます。

影響を受けるバージョン

RouterOS 6.29〜6.43rc3が対象になります。現在公開されている、RouterOS 6.42.1と、6.40.8、6.43rc4はこの脆弱性に対応しています。

どのような影響か

いま現在、あなたが影響を受けているかどうかを確かめる方法はありません。あなたのWinboxポートが信頼できないネットワークに対して開いている場合、RouterOSのアップグレードをしていること+パスワードの変更+ファイアウォールの追加を前提とします。ログにログイン試行に失敗したことが表示され、不明なIPアドレスからのログイン試行が続きます。

どのような対応が必要か

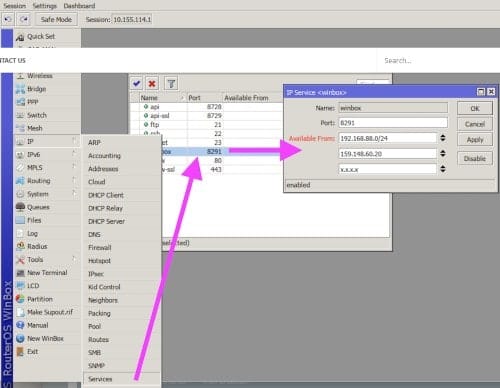

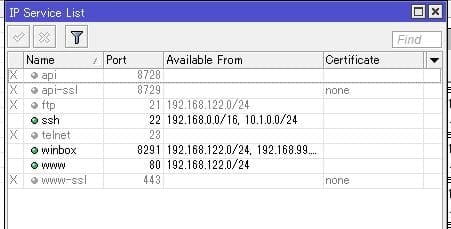

1)パブリックインターフェイスと信頼できないネットワークからのWinboxポートへの接続に対してファイアウォールを設定します。 Winboxだけでなく、既知のIPアドレスがあなたのルータにどのサービスにも接続できるようにするのが最善です。代わりに、 “IP - > Services“メニューを使用して “Allowed From”アドレスを指定することもできます。 LANと、デバイスにアクセスするパブリックIPを含めます。

2)パスワードを変更します。

筆者追記

ちょっと前からチェコの方では観測されていたみたいですね。

Mikrotikから公開されている通り、まずはRouterOSを6.42.1、または6.40.8にアップデートすることを強く検討してください。また、パスワードの変更およびIP Firewallの設定を見直すことをお勧めします。

IP > Services にある設定で、接続元IPアドレスの制限を設定するようにしましょう。また、できればポート番号も変更した方がいいかもしれません。このあたりについてはWikiにもありますので参考にしてください。

/ip service set winbox allowed-address=192.168.88.0/24

関連情報