以前よりブロードバンドルーターなどで外部の不特定の IP アドレスからの再帰的な問い合わせを許可された状態のものがありましたが、RouterOSについても現在QuickSetなどで投入されるFirewall Filter ruleにはオープンリゾルバを許してしまう状態にあります。

ということでDDoS攻撃やDNSリフレクション攻撃に合わないためにも、適切な設定を追加するようにしてください。

具体的にはRouterOSのDNS proxyを利用する場合、オープンリゾルバになってしまっていると思います。

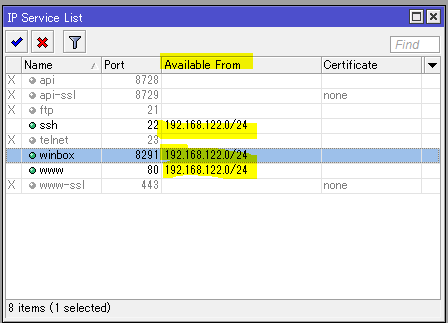

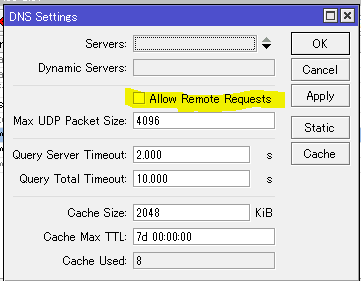

「Allow Remote Requests」が有効になっていると、オープンリゾルバになっています。こちらについては、DNS設定の中にアクセス元を限定する設定方法が現状ないので、Firewall Filterを追加する方法で対処します。

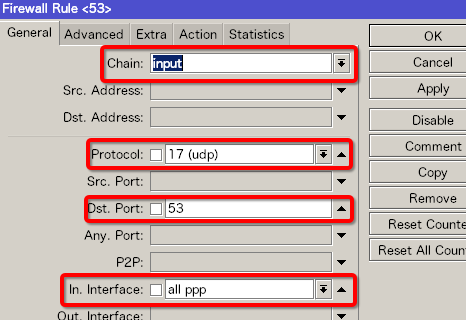

IP > Firewall > Filter へと進みます。

Generalは以下のように設定してください。

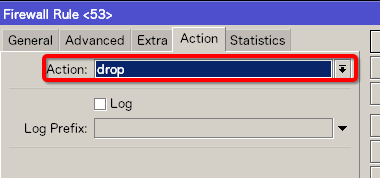

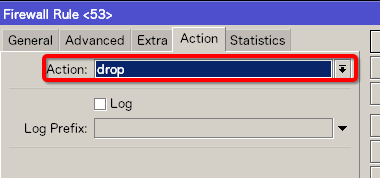

Actionは、WANから入ってくる問い合わせを弾くという意味で「Drop」を指定し、Applyを押します。

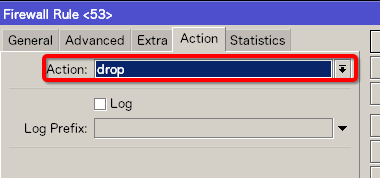

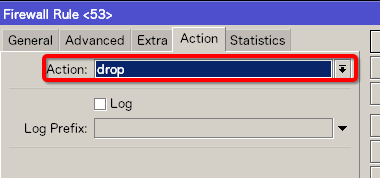

同様にTCPでの問い合わせの可能性もあるのでこちらも追加します。

GeneralのProtocolの部分をTCPに変更したものになります。

設定できたら、これらのルールをドラッグアンドドロップでFilterルールの先頭に持っていきます。

ここまでの設定で問題がなければ、以下のサイトにアクセスし実際にオープンリゾルバになっていないことを確認します。

一応、オープンリゾルバについて危険性が非常に高いので、Mikrotik側にQuicksetのデフォルトのFilterルールに追加してもらうように要望は出しています。

ちなみにCLIでフィルターを設定する場合は以下の様な感じになります。

/ip firewall filter add action=drop chain=input comment=Block_inbound_DNS dst-port=53 \ in-interface=all-ppp protocol=tcp add action=drop chain=input comment=Block_inbound_DNS dst-port=53 \ in-interface=all-ppp protocol=udp