最近、Mikrotik製品のRouterOSのアップグレードを行っていない製品を対象にボットネットに組み込み、DDoSを仕掛けるMērisというボットネットを確認した模様。

ニュース

特徴

記事の中で報告されているMerisボットの特徴としては

- 影響を受けるデバイスでのSocks4プロキシ(Mikrotikデバイスはsocks4を使用しますが、未確認)

- DDoS攻撃に対するHTTPパイプライン(http / 1.1)技術の使用(確認済み)

- DDoS攻撃をRPSベースで行う(確認済み)

- ポート5678を開く(確認済み)

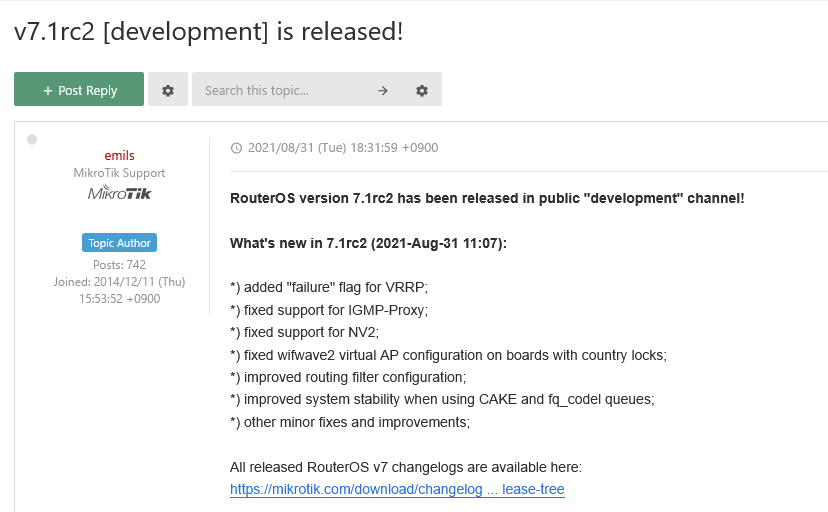

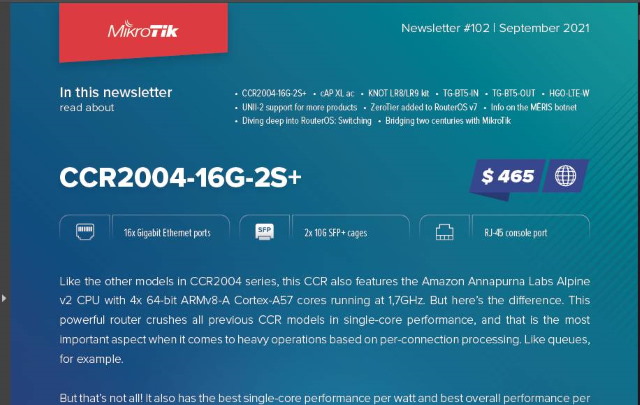

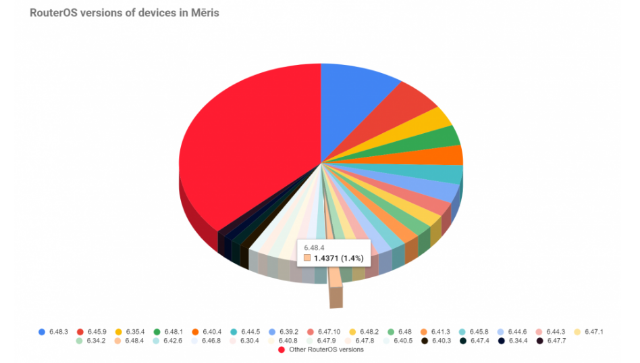

ということで、さらに対象のOSバージョンとしては2017年リリースの6.40.1が特に狙われているらしいです。ただ、今回の記事の中では、最新のstableバージョンである6.48.4もMerisボットネットに含まれているとのことなので、近日中にMikroTik側からアナウンスもしくは対応されたRouterOSが出る可能性があります。

そして日本で観測できる端末数は約5,000台、Merisボットネット全体の1.5%程度占めているらしいので、日本でRouterboard製品を使用している方は、できる限りRouterOSのアップグレードを行うこと、さらに MNDP(MikroTik neighbor discovery protocol) の設定およびセキュリティ設定を見直すようにしてください。

対策?

まずは2017年から使用している場合はパスワードの変更を行うこと。どうやらその時に流行ったCodeRedのときにパスワードが奪取され、それがそのまま利用されているのではないかとのこと。

また今回のMerisボットネットはMNDPで使用する5678/UDPがオープンポートになっているのを狙っているらしいので、最低限ファイアーウォールでこの辺りを塞ぐ設定が必要があるかと思います。

[admin@Mikrotik] /ip firewall filter> export

add action=drop chain=input \

dst-port=5678 protocol=tcp

add action=drop chain=input \

dst-port=5678 protocol=udpもしくは

/ip neighbor discovery-settings

set discover-interface-list=<LAN側インターフェース>のような感じになるかと思います。

合わせてSocksも無効化する必要があるそうです。

[admin@Mikrotik] /ip socks> /ip socks set enabled=no