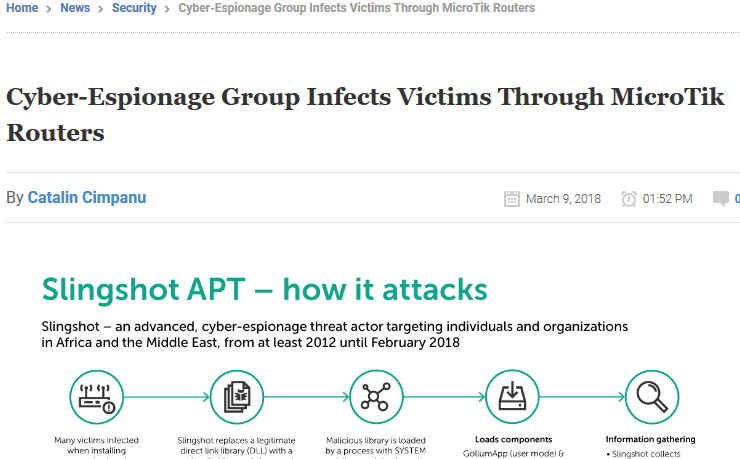

Kasperskyによると、Mikrotikルータの脆弱性を利用したスパイ攻撃を検出したとのことです。このことによりMikrotik製品が危ないことが判明しましたが、これについて公式フォーラムでいくつかのコメントがなされています。

訂正あり

内容:

調査によると、マルウェアはスクリーンショット、キーボードデータ、ネットワークデータ、パスワード、USB接続、デスクトップアクティビティ、クリップボードの内容、その他のデータを収集し、攻撃者に戻すことを示しています。マルウェアの注目すべき点は、ハードドライブを最適化するソフトウェアを無効にすることです。 Slingshotは、ハードドライブの未使用部分にある独自の暗号化ファイルシステムを使用します。ハードディスクのデフラグメントを行うと、この部分にデータを書き込むことができ、仮想ファイルシステムが損傷する可能性があります。

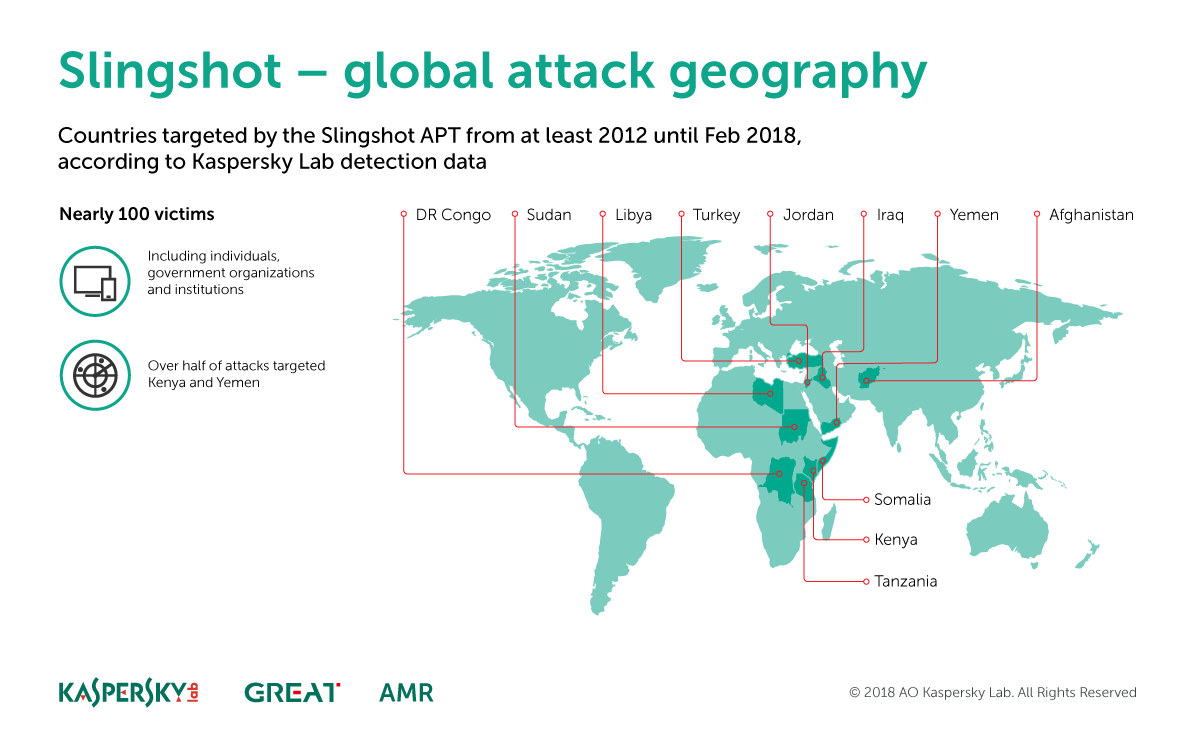

Kaspersky Labによると、Slingshotは2012年から活動しており、まだ運用中です。このウイルス対策会社は、ケニア、イエメン、アフガニスタン、リビア、コンゴ、ヨルダン、トルコ、イラク、スーダン、ソマリア、タンザニアで約100人の犠牲者を抱えています。ほとんどの被害者は組織ではなく個人ですが、さまざまな政府機関や機関もマルウェアの影響を受けます。ほとんどの犠牲者はケニアとイエメンで観察された。 MikroTikはKaspersky Labに、WinBoxの最新バージョンがipv4.dllファイルをコンピュータにダウンロードせず、この攻撃ベクトルが閉じられているというコメントを述べました。このレポート(pdf)では、マルウェアが使用するファイルとドメインの情報とハッシュを提供しています。

解説:

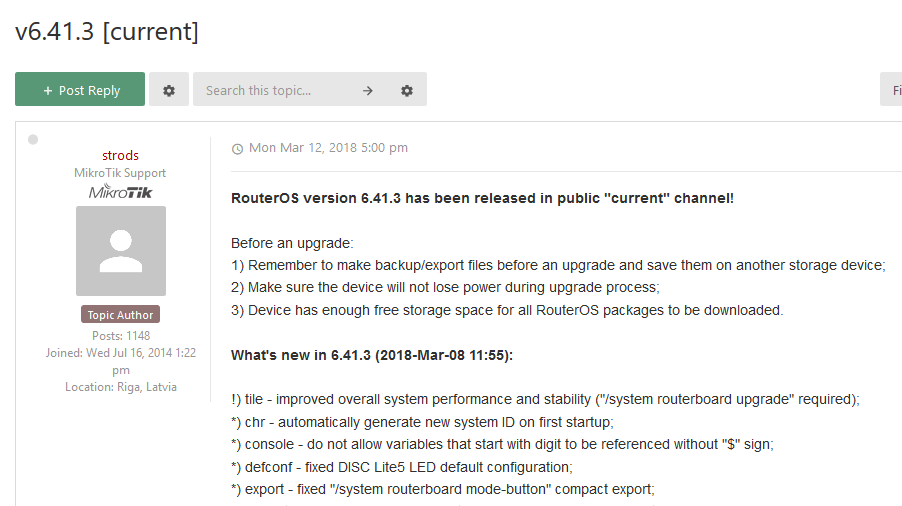

少なくとも公式フォーラムに書いてある通り、この脆弱性は80番ポートを使用したもので、最新のRouterOS(current: 6.41.3、bugfix: 6.40.6)および、Winbox 3.12を適用していれば、脆弱性の影響はないということです。影響を受けるのは、6.38.5未満だということみたいですね。

過去のバージョンのWinboxでは使用する際、DLLのダウンロードなどが行われることがありましたが、現在のバージョンではないとのことです。気になる方は、一度Winboxの関連ファイルが入ったディレクトリ(C:\users\…..\roaming\Mikrotik\Winbox)を削除する方がいいと思います。

修正:

公式見解として、現在配布されているWinbox 3.x系は問題ないようです。脆弱性の影響を受けるのはWinbox 2.x系とのこと。MikroTikルータからWinboxを使用してエンドユーザーのWindowsコンピュータに悪意のあるDLLファイルをロードする、という流れのようです。

さて、この脆弱性対応を行ったことにより、Bridge周りの動作に修正が入ったようで、その影響でIPsecのパフォーマンスが下がったとの書き込みがありますね。修正中のようなコメントもあるので、Mikrotikもこの影響を気にしているようなので、近い将来この問題が解決するかもしれません。(この脆弱性との関係を触れるかは分かりませんが)

パフォーマンスや安定性を気にすることで、RouterOSのアップデートを実施していない方もいらっしゃるかもしませんが、すぐにアップデートを実施するようにしてください。なにか問題を発見したら、Mikrotikに報告するとともにご使用のPCのウィルスチェックも実施したほうが良いと思います。