以前より活動しているとされる「Hajime bot」ですが、最近どうやらMikrotik製品を狙った活動をしているようです。

結論から言いますと、RouterOSの最新版を適用している限りは脆弱性への影響はありません。

初めに

Hajime botnetのRouterOSを狙った活動については、IIJ様が記事に取り上げています。

また海外でも同様で、多くの記事が出されています。

解説

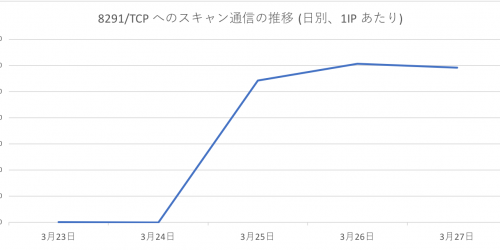

どうやら2018年3月26日ごろから、以前より活動していたHajime botnetのスキャン活動が変わり、Winbox (8291) and WWW (80) をスキャンする動きが強まっているようです。

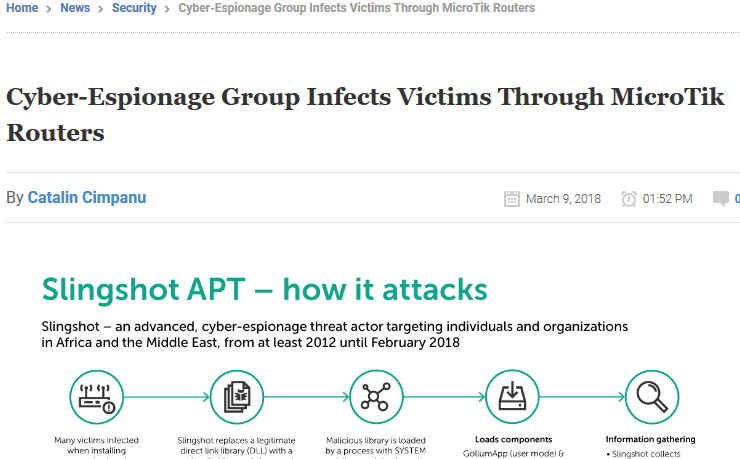

MikroTik RouterOSのファームウェア6.38.4以前に影響するバグである “Chimay Red”という脆弱性が悪用され、攻撃者はこれを利用しているようです。

これはCIAハッキングツールのWikiLeaks「Vault 7」リークに含まれていたものと、脆弱なデバイスのホスト名を「hacked.」に変更していたもののようです。

Hajime botnetは、ポート8291上のランダムなIPアドレスをスキャンします。この初期スキャンは、リモートIPがMikroTikデバイスを実行しているかどうかを調べることです。

ボットがそのようなデバイスの1つを特定すると、80,81,82,8080,8081,8082,8089,8181、および8880のいずれかのポートを介して送信されるエクスプロイトパッケージでデバイスを感染させようとします。

攻撃方法の詳細については、初めに報告されたRadwareのWebサイトを確認してください。

The Mikrotik RouterOS-Based Botnet

対策

これについてはMikrotikから公式のアナウンスが出ている通り、少なくともRouterOSのバージョンを6.38.5にアップグレードする、できることであれば最新の6.41.3にすることを強く検討してください。

It has come to our attention that a a mass scan for open ports 80/8291(Web/Winbox) is taking place. To be safe, firewall these ports and upgrade RouterOS devices to v6.41.3 (or at least, above v6.38.5)

— MikroTik (@mikrotik_com) 2018年3月27日

また、以下のように設定を見直すことも大事です。

Am I safe?

– If you upgraded your router in the last ~12 months, you are safe

– If you had “ip service” “www” disabled: you are safe

– If you had firewall configured for port “80”: you are safe

– If you only had Hotspot in your LAN, but Webfig was not available: you are safe.

– If you only had User Manager in your LAN, but Webfig was not available: you are safe.

– If you had other Winbox port before this: you are safe from the scan, but not from the infection.

– If you had “winbox” disabled, you are safe from the scan, not from the infection.– If you had “ip service” “allowed-from” set to specific network: you are safe if that network was not infected.

– If you had “Webfig” visible to LAN network, you could be infected by an infected device in your LAN.

CLIからですと以下の項目になると思います。

/ip service set telnet disabled=yes set ftp address=192.168.88.0/24 disabled=yes set www address=192.168.88.0/24 set ssh address=192.168.88.0/16 set api disabled=yes set winbox address=192.168.88.0/24 set api-ssl disabled=yes

IP serviceであれば、不要なサービスであれば“disabled=yes“を設定し、サービスを無効化しましょう。どうしても使用したいと考えているのであれば、addressで接続できるIPアドレスを制限しましょう。

また、winbox(8291/tcp)、www(RouterOS的にはWebfig)(80/tcp)、www-ssl(443/tcp)については、ポートの変更が可能ですので、デフォルトのポートから変更も検討すべきだと思います。

Firewallの観点からは以下のフィルターを追加するのもよいと思います。

/ip firewall filter add action=drop src-address=!192.168.88.0/24 port=80 protocol=tcp comment="www" add action=drop src-address=!192.168.88.0/24 port=8291 protocol=tcp comment="winbox" add action=drop src-address=!192.168.88.0/24 port=443 protocol=tcp comment="www-ssl"

Port Forwardingする必要があるのであれば、”add action=drop in-interface=all-ppp“など、でもよいと思います。

また、ログインアカウントのパスワードなども見直すようにしてください。

最後に

繰り返しになりますが、RouterOSで最新版を適用し、かつ適切なFirewall設定などがされている場合は脆弱性への影響はありません。

出来ていないというのであれば、早急にRouterOSを6.41.3などにアップグレードすることを検討してください。RouterOSについてはアップデートについては無償で行えます。また、ServiceやFirewallの設定なども見直すようにしてください。

公式フォーラムでもMikrotik側からの見解が掲載されていますので、目を通すようにしてください。

Urgent security advisory – MikroTik