昨日のことになりますが、Ciscoのセキュリティ部門であるTalosが、高度なモジュール式マルウェア「VPNFilter」による脆弱性を狙ったものが、世界54カ国で50万台以上のルータなどに感染を広げていると報告しています。

概要

どうやらLinuxベースの機器を狙っているようで、 LinksyやMikroTik、NETGEAR、TP-Link などのSOHO向けのネットワーク機器やQNAPなどのNASがその標的になっているようです。

具体的な内容についてはCisco Talosのblogや、Symantecなどが詳細な解説記事を掲載しています。

対象機器

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik RouterOS for Cloud Core Routers: Versions 1016, 1036, and 1072

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Other QNAP NAS devices running QTS software

- TP-Link R600VPN

Mikrotikの対象機器はSymantecによると、RouterOS搭載機器全てではないようで、Cloud Core Routerがその対象だとしています。Tilera関連のコードがやられたということでしょうか。

このことについては、Mikrotikもステートメント(声明)を公開しています。

ステートメントによると、2017年3月公開のバージョンでこの脆弱性対応は行われているとのことです。具体的には以下のバージョンが最低要件になります。

Current release chain:

What’s new in 6.38.5 (2017-Mar-09 11:32):

!) www – fixed http server vulnerability;

Bugfix release chain:

What’s new in 6.37.5 (2017-Mar-09 11:54):

!) www – fixed http server vulnerability;

CCRに限らず、このバージョン未満のRouterOSで稼働しているものがあれば、これ以外のセキュリティの懸念もありますので、できる限り最新のものを適用するようにしてください。

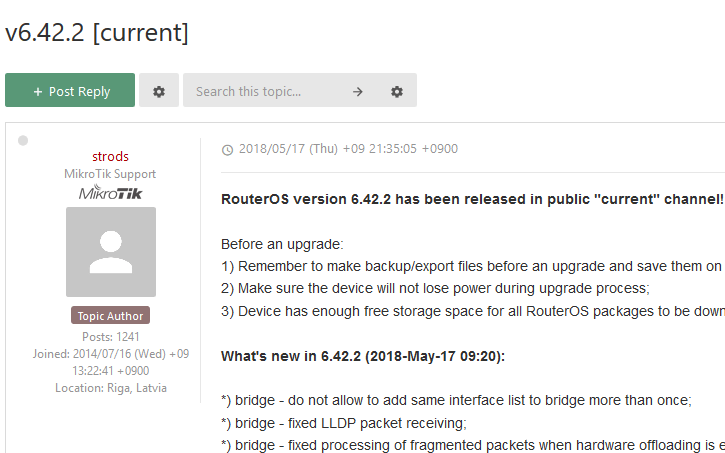

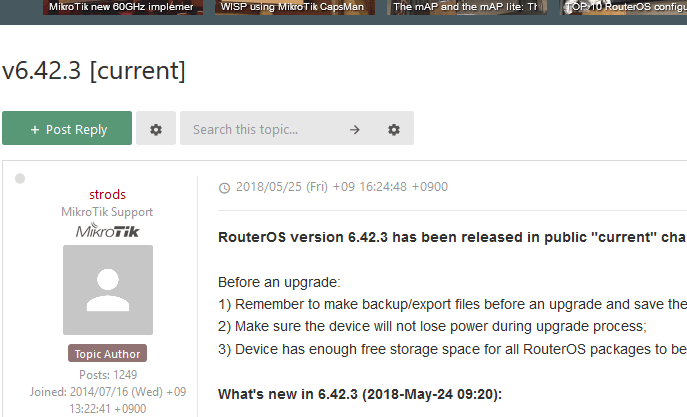

現在最新のバージョンは以下になります。

- 6.42.2 (Current)(2018-May-17 09:20):

- 6.40.8 (Bugfix only) (2018-Apr-23 11:34):

MikroTik Routers and Wireless – Software

https://mikrotik.com/download

参考

余談

ちなみに、

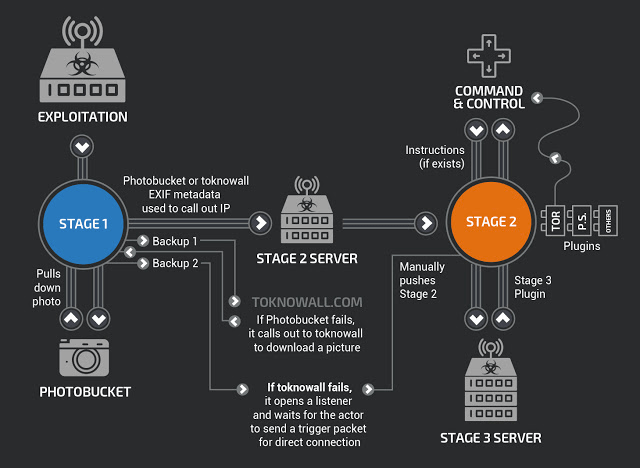

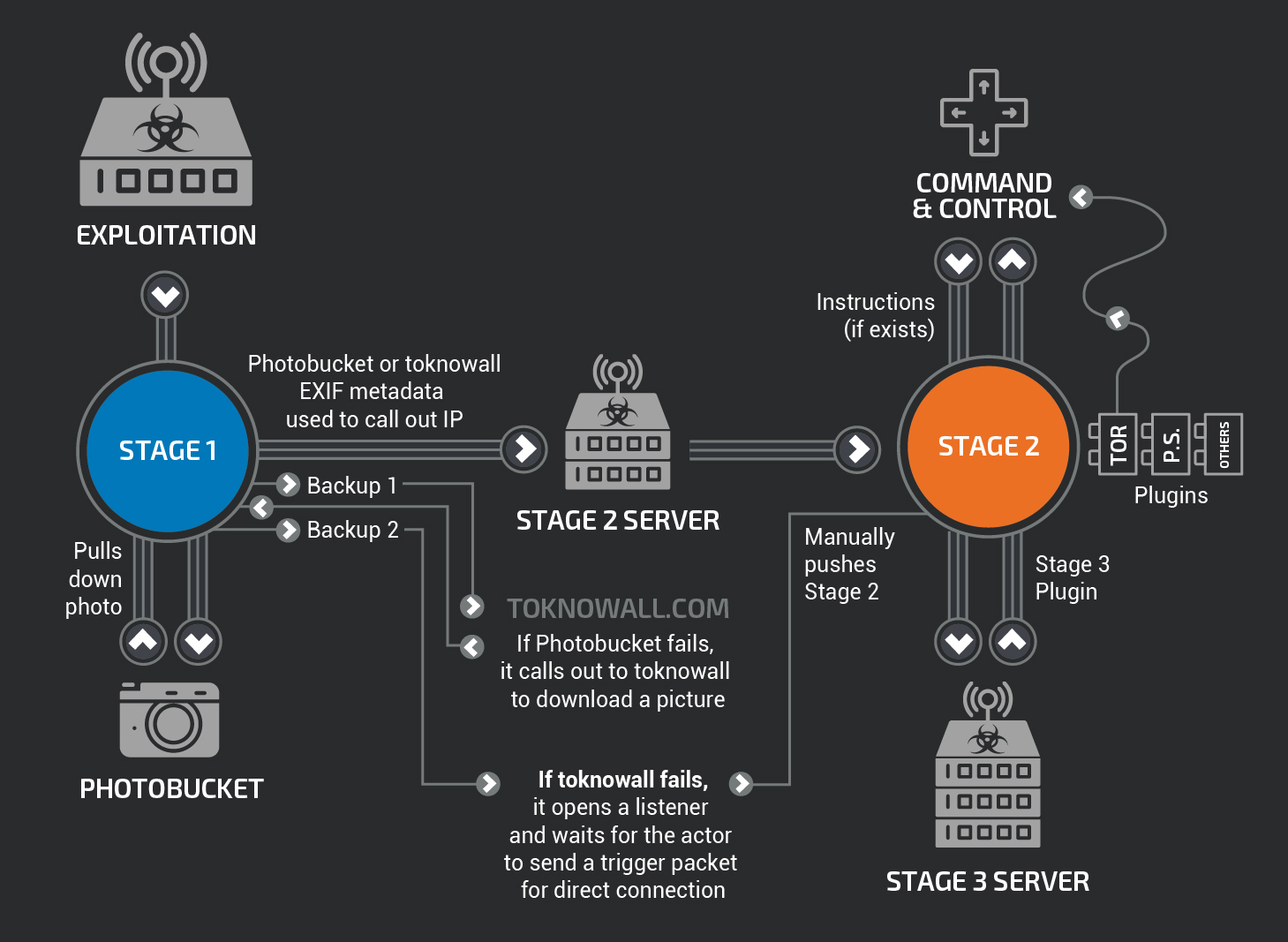

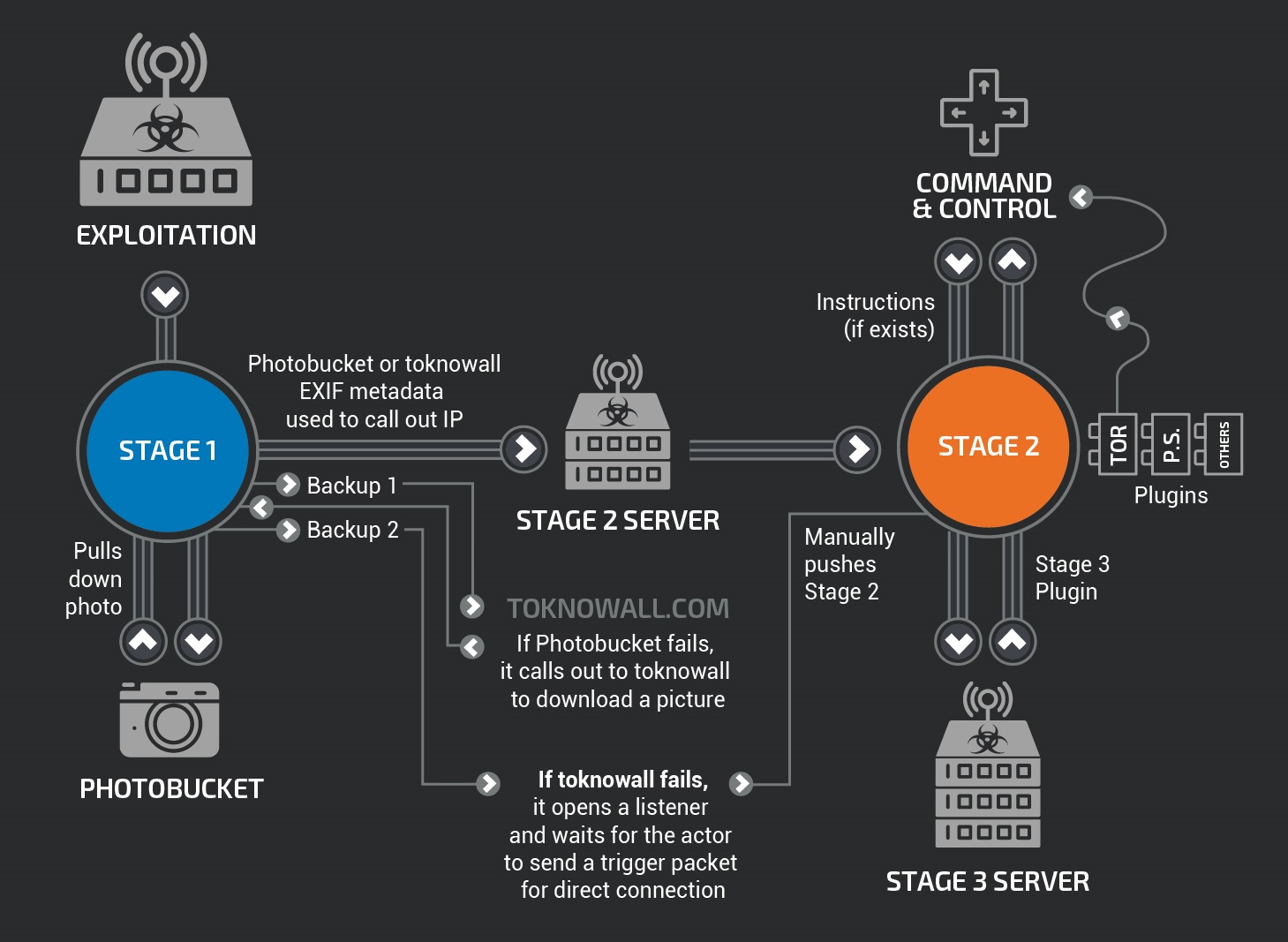

VPNfilterという名前は、見つかったマルウェアのコードネーム(具体的には、偽の実行可能ファイル名)にすぎません。 このツールの操作方法は、VPNトンネルとは関係ありません。 基本的には、マルウェアは特定の種類のトラフィックを傍受してどこかに送信するか、ルーターを破壊する可能性があります。

とのことです。

2018年6月7日:追記

どうやら新たな攻撃モジュールが発見されたようです。

前回までであれば、対象端末を再起動することで感染を一時的に止めることができたようですが、今回発見された手口では、特別に作成されたパケットを送信し、自らを再び感染させるよう命令することが可能ということです。

またこれに伴い、対象機器が増えています。MikrotikもCCRだけだったのですが、一部のCRSや大部分のRouterboardシリーズも対象になりました。

対象機器

- CCR1009 (new)

- CCR1016

- CCR1036

- CCR1072

- CRS109 (new)

- CRS112 (new)

- CRS125 (new)

- RB411 (new)

- RB450 (new)

- RB750 (new)

- RB911 (new)

- RB921 (new)

- RB941 (new)

- RB951 (new)

- RB952 (new)

- RB960 (new)

- RB962 (new)

- RB1100 (new)

- RB1200 (new)

- RB2011 (new)

- RB3011 (new)

- RB Groove (new)

- RB Omnitik (new)

- STX5 (new)

今回発見された感染経路や攻撃の手口については、Cisco TalosのWebサイトを確認してください。

今のところ、Mikrotikの公式のステートメントは更新されていません。