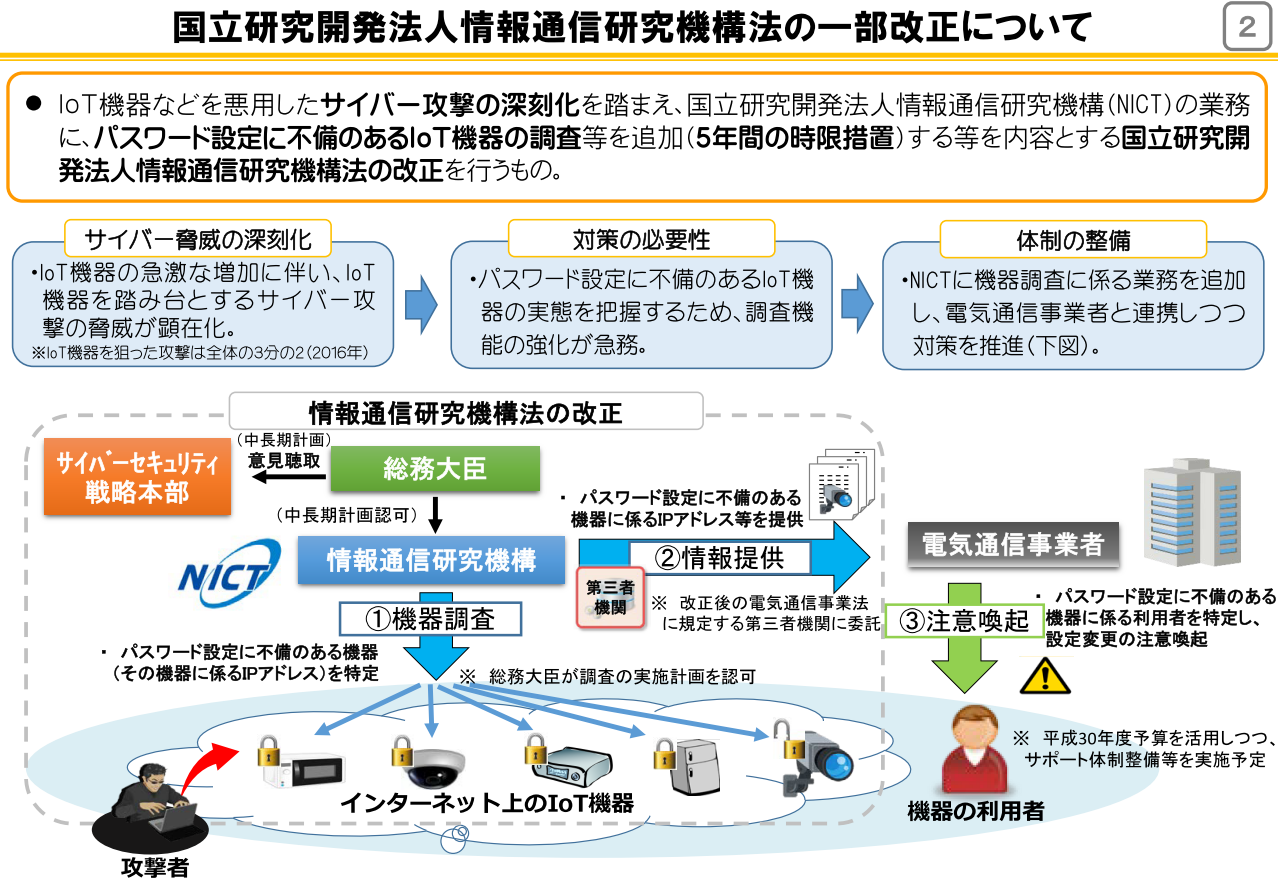

パスワード設定などに不備のあるIoT機器の調査を、NICT(国立研究開発法人情報通信研究機構)の業務に追加する「電気通信事業法及び国立研究開発法人情報通信研究機構法の一部を改正する法律(平成30年法律第24号)」が5年間の時限措置として5月16日に成立し、11月1日に施行された、とのことで、1月14日から2019年1月末までをめどにNICTがTCPの22番(SSH)、23番(Telnet)、80番(HTTP)へのポートスキャンを開始するとのことです。

ということでご使用のルーターなどのネットワーク機器において、不用意にポートが開放されていないことを確認するようにしてください。

NICTのプレスリリース

総務省

RouterOSの対応

基本的な以下について見直すようにしましょう。

- Firewallルール

- Serviceの許可の有無

Firewallルール

/ip firewall filter

add action=drop chain=input comment="Block SSH" connection-state=new dst-port=22 \

in-interface=pppoe-out1 protocol=tcp

add action=drop chain=input comment="Block Telnet" connection-state=new dst-port=23 \

in-interface=pppoe-out1 protocol=tcp

add action=drop chain=input comment="Block HTTP" connection-state=new dst-port=80 \

in-interface=pppoe-out1 protocol=tcp基本的に上記のような構文です。filterルールは上から順番に処理されていくので、できる限り上(0番)の方に移動し早めに有効になるようにしましょう。

パケットの入ってくるInterfaceをPPPoEクライアント(pppoe-out1)としていますが、ご自分の使用環境に合わせて変更してください。

また、IPv6環境も使用しているようであれば、IPv6のFirewallルールにも追加するようにしてください。

Serviceの許可の有無

/ip service set telnet disabled=yes set ftp disabled=yes set www address=192.168.88.0/24 set ssh address=192.168.88.0/24 set api disabled=yes set winbox address=192.168.88.0/24 set api-ssl disabled=yes

この設定は重要です。というのもRouterOSの場合、この設定はデフォルトで有効のため、無制限に接続を許可してしまうためです。

使用しないものはdisabled=yesを付けて無効化しておく方が良いでしょう。どうしても使用したい場合は、addressで接続を許可する範囲を設定し、接続を制限するようにしておきましょう。